Antywirus vs. antymalware, czyli jak skutecznie walczyć z zagrożeniami w sieci

Mnogość terminów związanych z tematyką cyberbezpieczeństwa potrafi dziś przyprawić o zawrót głowy. Możemy wyróżnić wiele rodzajów złośliwego oprogramowania i metod ochrony przed nimi.

Mnogość terminów związanych z tematyką cyberbezpieczeństwa potrafi dziś przyprawić o zawrót głowy. Możemy wyróżnić wiele rodzajów złośliwego oprogramowania i metod ochrony przed nimi.

Niestety, niektóre nazwy często są stosowane niepoprawnie i miesza się pewne koncepcje, co potęguje problemy związane z właściwym zrozumieniem kwestii cyberbezpieczeństwa przez osoby niezajmujące się tym zawodowo.

Bardzo dobrym przykładem jest dość powszechny brak rozróżnienia pomiędzy oprogramowaniem antywirusowym i tym zapobiegającym instalacji złośliwego oprogramowania. Chociaż oba narzędzia – tzw. antywirus i antymalware – służą do ochrony naszych zasobów IT, nie są przecież pojęciami tożsamymi. Sprawdźmy więc, co je różni i jaka jest ich skuteczność w obliczu współczesnych zagrożeń. W tym celu warto sięgnąć do genezy bezpieczeństwa cybernetycznego i przeanalizować najbardziej popularne obecnie rodzaje zagrożeń bezpieczeństwa IT.

1. Historia pewnego wirusa

Elk Cloner – taką właśnie nazwę nosił jeden z pierwszych wirusów komputerowych, uznawany za pioniera współczesnych cyberzagrożeń. Zaatakował systemy Apple II w 1982 roku, na stałe ugruntowując pojęcie wirusa komputerowego w terminologii IT. Pierwsze wirusy nie były zbyt groźne dla ówczesnych systemów, potrafiły się jednak szybko rozprzestrzeniać i samoreplikować. Już w latach 90. ubiegłego wieku wirusy stały się zdecydowanie bardziej agresywne. Czołówki gazet donosiły o atakach niszczących dane, spowalniających pracę systemów, a nawet rejestrujących naciśnięcia klawiszy celem pozyskania haseł i loginów.

Stało się jasne, że musi powstać software, który będzie w stanie walczyć z nowym zagrożeniem. Pierwsze programy antywirusowe chroniły przed znanymi już wirusami, niestety, wciąż tworzone były nowe, z którymi sobie nie radziły. Konieczne więc było opracowanie i ciągłe aktualizowanie baz wirusów, aby nadążać za cyberprzestępcami. Rozpoczął się samonapędzający się „wyścig zbrojeń”, ponieważ programy rozwijane, by dać odpór kolejnym wirusom, zmuszały cyberprzestępców do ich modyfikowania lub tworzenia co raz to nowych, co oczywiście wywoływało reakcję producentów antywirusów itd.

1.1. Ewolucja zagrożeń internetowych

Dziś wirusy komputerowe można już jednak uznać bardziej za relikt przeszłości niż realne zagrożenie. Choć nadal istnieją, ich skuteczność – a więc także popularność wśród hackerów – zdecydowanie spadła. W zamian pojawiło się całe spektrum nowych zagrożeń, które zbiorczo nazywa się złośliwym oprogramowaniem, czyli malware. Do jego najbardziej znanych odmian należą m.in.: ransomware, adware, spyware, cryptojacking, exploit. Także typowe, samoreplikujące się wirusy obecnie są zaliczane do tej grupy. To, co niegdyś było głównym zagrożeniem dla IT, stało się tylko jednym z wielu elementów cyberprzestępczości. Współczesne złośliwe oprogramowanie wymusza więc stosowanie dopasowanych, nowoczesnych metod zabezpieczeń – mowa o oprogramowaniu antymalware.

2. Najważniejsze współczesne zagrożenia dla cyberbezpieczeństwa

Jak zostało wspomniane powyżej, liczba rodzajów cyberataków jest dziś ogromna. Choć każdy z nich niesie zagrożenie, niektóre są szczególnie niebezpieczne, a zarazem bardzo chętnie wykorzystywane przez przestępców. Przyjrzyjmy się bliżej atakom typu ransomware i tzw. atakom zero-day/zero-hour, wykorzystującym nowo odkryte luki w systemach.

2.1. Ransomware, czyli zapłać za swoje dane

Ransomware to złośliwe oprogramowanie, którego celem jest przejęcie kontroli nad danymi znajdującymi się na zainfekowanej maszynie i żądanie zapłacenia okupu za ich odblokowanie. Chociaż pierwsze przypadki tego typu ataków pojawiały się już w latach 90. ubiegłego stulecia, prawdziwy boom na ransomware miał miejsce po 2013 roku, kiedy to rozpowszechniło się inne bardzo sprzyjające atakom zjawisko, czyli bitcoiny. Dzięki tej wirtualnej walucie transakcje okupu stały się bardzo trudne do wyśledzenia, czyniąc cyberprzestępców jeszcze bardziej zuchwałymi.

Ransomware atakuje zarówno prywatnych użytkowników, instytucje państwowe, jak i firmy, także o międzynarodowym zasięgu. Przykładów ataków na te ostatnie można wymieniać wiele. W latach 2016-2017 dwa największe w historii ataki typu ransomware pokazały, że poziom światowych cyberzabezpieczeń był daleko w tyle za przestępcami. WannaCry, który w połowie 2017 roku pojawił się w Europie, po czterech dniach objął szkodliwym działaniem 250 tysięcy maszyn w 116 krajach świata i 150 tysięcy urządzeń z Androidem. Z kolei Petya, która kilka tygodni później uderzyła głównie w ukraińskie firmy i instytucje, szybko rozprzestrzeniła się także na inne kraje, w tym Polskę.

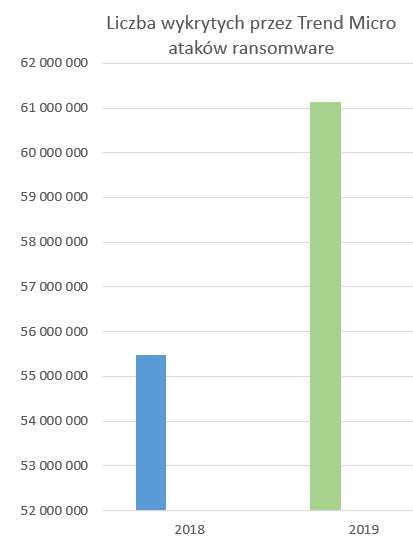

Od tamtych wydarzeń minęło już trochę czasu i jak wskazują statystyki, moda na ransomware powoli mija. Jeszcze w 2017 roku aż 48% organizacji w Stanach Zjednoczonych musiało zmierzyć się z tego typu zagrożeniem. W kolejnym roku było to już tylko 4%. Nie oznacza to jednak, że ransomware schodzi ze sceny. Ataków wprawdzie nie przybywa w szybkim tempie, ale wybierane przez cyberprzestępców cele są bardziej precyzyjne, a same ataki lepiej przeprowadzone. Świadczą o tym m.in. dane z raportu nt. cyberbezpieczeństwa w 2019 roku, wydanego przez firmę Trend Micro. Zgodnie z nim w 2019 roku odnotowano wzrost liczby wykrytych ataków ransomware o 10% pomimo spadku liczby nowych rodzin ransomware o 57% w stosunku do roku 2018.

2.2. Zero-day exploits – lepiej sprawdź swoje aktualizacje

Zdaniem wielu ekspertów ds. bezpieczeństwa exploity stanowią dziś jedno z kluczowych zagrożeń dla funkcjonowania systemów IT. Exploit to złośliwy kod, który potrafi wykorzystać lukę w systemie/aplikacji, powstałą w procesie programowania, aby wślizgnąć się do komputera lub serwera. Dzięki otwarciu takiej niedomkniętej furtki w systemach zabezpieczeń cyberprzestępca może swobodnie dostać się do urządzenia i zainstalować złośliwe oprogramowanie, żeby wykorzystywać zaatakowany system do własnych celów, bez wiedzy użytkownika.

Do zabezpieczania takich luk służą łaty (tzw. patche), czyli aktualizacje przygotowane i wydawane przez producenta systemu lub aplikacji, gdy ktoś te luki odkryje. Co jednak z okresem między odkryciem podatności a udostępnieniem aktualizacji przez producenta i zainstalowaniem jej przez użytkownika? Wtedy możemy mieć do czynienia z niezwykle niebezpiecznym zjawiskiem, jakim jest atak typu zero-day exploit. Ochrona przed takim zagrożeniem jest trudna, a polega przede wszystkim na regularnym, częstym sprawdzaniu dostępności aktualizacji systemowych i natychmiastowym ich instalowaniu.

Aktualizowanie aplikacji i systemów nie daje stuprocentowej gwarancji bezpieczeństwa, ale niezapatchowany system to wręcz proszenie się o problemy, czasem naprawdę olbrzymie. Za przykład niech posłuży wyciek danych z jednego z największych biur kredytowych w USA. W wyniku niezaktualizowania oprogramowania pod kątem wcześniej wykrytej podatności z firmy wyciekły dane ponad 143 milionów obywateli tego kraju. Ten wydawać by się mogło drobny błąd kosztować będzie biuro nawet 700 milionów dolarów, ze stanowiskiem pożegnał się prezes firmy, a jeden z dyrektorów na kilka miesięcy trafił do więzienia.

Przykładów tego typu zaniedbań można wymienić wiele, niestety także w Polsce. Patrząc na wciąż rosnącą liczbę dostępnych aplikacji i systemów, wzmożona aktywność cyberprzestępców wykorzystujących słabości zabezpieczeń wydaje się być nieunikniona.

3. Wybrać antywirus czy antymalware?

Czy odpowiedź na to pytanie jest konieczna i czy w ogóle jest możliwa? Patrząc na przedstawioną powyżej ewolucję cyberzagrożeń pewne jest jedno: narzędzia służące ochronie bezpieczeństwa w sieci muszą nadążać za rozwojem przeróżnych rodzajów ataków. Tradycyjny program antywirusowy, niestety, często przegrywa ten wyścig, dopuszczając do instalacji złośliwego oprogramowania na urządzeniu końcowym. Nie oznacza to jednak, że każdy antywirus skazany jest na porażkę. Producenci tego typu rozwiązań stale pracują nad ulepszeniem swoich produktów, starając się, aby były zdolne przeciwdziałać także malware’owi.

Przed podjęciem decyzji o wyborze konkretnego narzędzia należy sprawdzić, z jakiej technologii korzysta dany program. Czy jest to standardowa, nieco przestarzała metoda wykrywania zagrożeń oparta na weryfikacji sygnatur, czy oprogramowanie korzysta z nowoczesnej technologii, czyli tzw. analizy heurystycznej. Polega ona na skanowaniu przez program antywirusowy pliku wykonalnego, dogłębnej analizie struktury programu, jego danych i logiki programowania w poszukiwaniu nietypowych instrukcji i fragmentów kodu śmieciowego.

Innymi słowy:

- antywirus operujący tylko sygnaturami to kontroler na terminalu lotniczym, który do samolotu nie wpuszcza tylko podróżnych widniejących w systemie informacyjnym jako niebezpieczni

- analiza heurystyczna to kontroler, który owszem, nie wpuści tych już znanych i niebezpiecznych, ale z dalszej podróży wykluczy też wszystkich zachowujących się podejrzanie lub próbujących przemycić niebezpieczny ładunek.

Ponadto szacuje się, że przeciętny antywirus jest dziś w stanie wychwycić zaledwie około 45% całego złośliwego ruchu, który przez niego przechodzi.

Jaką więc objąć strategię, wybierając oprogramowanie do cyberochrony?

Wielu specjalistów IT twierdzi, że najlepszym rozwiązaniem jest instalacja dwóch narzędzi, renomowanego antywirusa i uzupełniającego go antymalware’a, który wyłapie wszystko to, co przepuścił ten pierwszy. Inni z kolei uważają, że obecnie różnica pomiędzy tymi narzędziami jest symboliczna i leży głównie w samym nazewnictwie. Dlatego też niezmiernie ważny jest zdrowy rozsądek i wybór oprogramowania adekwatnego do potrzeb.

Przed podjęciem decyzji warto szczegółowo zapoznać się z poszczególnymi produktami i sprawdzić, jakie mają opcje, np.

- czy są w stanie aktualizować bazę podatności

- jaki jest wpływ ich działania na wydajność sprzętu

- czy są w stanie weryfikować reputację witryn i blokować dostęp do tych niebezpiecznych

- czy poza informowaniem o wykryciu zagrożenia także je usuwają

- czy poradzą sobie nie tylko z podstawowymi zagrożeniami, ale także tymi nietypowymi.

Dopiero z taką bazą wiedzy można w pełni świadomie dokonać właściwego wyboru.

Kompleksowa ochrona serwerów

Deep Security firmy Trend Micro to produkt zapewniający kompleksową ochronę serwerów (fizycznych, wirtualnych, chmurowych i kontenerowych) przed wszelkiego rodzaju cyberzagrożeniami.

W trzech modułach zestawiono szereg narzędzi chroniących m.in. przed:

- zagrożeniami związanymi z nieaktualizowanym oprogramowaniem

- wszelkiego rodzaju złośliwym oprogramowaniem

- niepożądanymi działaniami i zmianami w strukturze serwera.

Znajdujące się w ofercie Atmana Deep Security to rozwiązanie w pełni automatyczne, działające w tle, bez zbędnego obciążania serwera. Dzięki temu użytkownik może mieć pewność, że zawsze jest wyposażony w najnowsze aktualizacje dla swoich systemów operacyjnych i aplikacji (zapewnia to opcja Virtual Patching, nakładająca wirtualne łaty na luki bezpieczeństwa). W pakiecie rozwiązań znajduje się również w pełni profesjonalny Antymalware, który aktualnie jest jednym z najpoważniejszych narzędzi do walki ze złośliwym oprogramowaniem. Z kolei narzędzia takie jak Integrity Monitoring czy Application Control sprawują ciągłą ochronę nad stanem serwera, monitorując niepożądane zachowania, jak np. próba instalacji niezaufanych aplikacji, podejrzane aktywności, nadliczbowe próby zalogowania itp.

Deep Security definitywnie ucina wszelkie dyskusje na temat skuteczności programów antywirusowych i antymalware’owych. Narzędzia Deep Security łączą w sobie wszystkie niezbędne cechy i funkcje efektywnej i niezawodnej ochrony środowisk serwerowych, o czym pisaliśmy nieco szerzej we wcześniejszym artykule na naszym blogu.

Strona internetowa korzysta z plików cookies opisanych w naszej

Strona internetowa korzysta z plików cookies opisanych w naszej